«Avec les réseaux sociaux, chacun est devenu le surveillant de l'autre»

FIGAROVOX.- Vous décrivez dans votre livre l'omnipotence d'Internet dans le monde contemporain et l'accroissement démesuré de la masse de données stockées en ligne (44 zettabytes en 2020, soit l'équivalent de plusieurs milliers de millions d'années de visionnage vidéo quand les seuls utilisateurs de Facebook s'échangent plus de trente millions de messages et regardent près de trois millions de vidéos par seconde...). Est-il possible aujourd'hui de faire le choix de l'anonymat sur Internet, comme le titre de votre livre le suggère, ou bien est-ce devenu un pur fantasme?

Laurent GAYARD.- Il serait envisageable de retrouver l'anonymat complet en allant s'isoler dans une ferme au fin fond de l'Ardèche, sans compte en banque ni connexion Internet. Mais le réseau conserverait encore beaucoup de traces de votre vie numérique passée. Cela paraît donc très difficile de conserver l'anonymat complet... tout en gardant un semblant de vie sociale. Disons qu'il est possible d'utiliser des outils permettant de laisser un minimum de traces et de métadonnées sur Internet. Il existe par exemple des moteurs de recherche garantissant la confidentialité de la navigation Internet comme Qwant, qu'Emmanuel Macron n'avait pas craint de baptiser le «Google français», sauf qu'il est encore beaucoup moins performant que Google. De manière générale, les moteurs de recherche dits «alternatifs», comme DuckDuckGo, Qwant ou IxQuick ont bien du mal à faire face à la concurrence de l'algorithme de Google. DuckDuckGo a annoncé en 2017 avoir dépassé les dix milliards de requêtes. Google en affiche plus de cinq milliards... par jour. Concernant les échanges par email, il faut noter le succès des plateformes comme ProtonMail ou du célèbre Telegram. On peut aussi utiliser un VPN (Virtual Private Network - Réseau Privé Virtuel) ou un outil comme Tor qui masque votre adresse électronique et votre localisation géographique, mais l'anonymat complet reste très théorique et illusoire.

Vous reprenez la formule du «panoptisme numérique» pour renvoyer au modèle de prison panoptique pensé par Jeremy Bentham (The Panopticon, 1780) dans laquelle la position centrale du gardien lui permet d'observer l'intérieur de toutes les cellules en même temps. À l'heure où, chaque jour, 60 millions de photos sont mises en lignes sur Instagram et plusieurs milliards de personnes publient sur Facebook, sommes-nous devenus les gardiens de prison de notre entourage?

J'aurais tendance à répondre par l'affirmative. La formule du «panoptisme horizontal» a été reprise par le sociologue Simon Borel («Le panoptisme horizontal ou le panoptique inversé», 2016). Il avance la thèse selon laquelle les réseaux sociaux instaurent un «panoptisme horizontal» qui permet à chacun de surveiller tout le monde à tout instant. D'où l'idée d'un «panoptisme numérique»: au lieu de nous libérer comme il était usage de le penser aux débuts d'Internet, les réseaux sociaux nous ont enfermé dans une prison de verre virtuelle où chacun observe tout le monde et où notre vie privée semble nous appartenir de moins en moins. Chacun est devenu le surveillant de l'autre, en vertu de l'interconnexion que permettent les réseaux sociaux. En vertu, aussi, de la demande de reconnaissance et de visibilité qui caractérise une partie des utilisateurs des réseaux sociaux, ce qui les amène eux-mêmes à faire étalage de leur vie privée pour maintenir une connexion constante avec les autres utilisateurs. Les utilisateurs de ces réseaux sont plus prudents de nos jours mais la simple interconnexion professionnelle nous enserre dans une multiplicité de liens qui garantit une connexion permanente comparable à une forme d'addiction. Reed Hastings, le PDG de Netflix, faisait en 2016 une observation qui s'applique parfaitement aux réseaux sociaux en remarquant que le principal concurrent de son entreprise était... le sommeil.

À ce titre, on pense au phénomène de servitude volontaire: par cette logique de demande de reconnaissance narcissique que vous décrivez, il semble que certains dévoilent de plein gré leur vie privée et deviennent eux-mêmes les proies des GAFA et d'un système qui a besoin d'en connaître un maximum sur nous…

Ce phénomène de servitude volontaire existe en effet. Les utilisateurs des réseaux comme Facebook étaient plus ignorants de cet aspect des choses quand le réseau s'est lancé en 2005 et popularisé au tournant des années 2010. Les gens sont devenus un peu plus conscients du problème avec les derniers scandales ayant explosé, avec la captation des données personnelles et avec l'assujettissement numérique que cela induit. Ces réseaux sont utilisés à des fins privées mais aussi professionnelles et il y a une conscience beaucoup plus nette qu'elle ne l'était auparavant de la captation des données qui existe.

Néanmoins les gens continuent malgré tout de souscrire à ce processus: ils savent qu'ils contribuent à ce que leurs données de navigation et même leur vie privée soient monétisées et aussi menacées mais ils s'y font. Je pense ainsi qu'il est légitime de parler de servitude volontaire. L'essor des réseaux sociaux a modifié la notion et la perception collective de vie privée et de vie publique. On la conçoit aujourd'hui différemment de la manière dont on la concevait il y a encore quinze ans. Ce rapport est complètement bouleversé par notre dépendance au numérique et à la connectivité. Chaque année, les rapports diligentés par Mary Meeker présentent un très bon état des lieux de notre rapport au numérique. L'étude de 2013 établissait que le consommateur moyen consulte son téléphone 150 fois au cours d'une même journée. Le rapport de 2017 jugeait qu'en moyenne un utilisateur adulte consacrait 5,6 heures par jour à un outil connecté, ordinateur ou téléphone mobile, une dépendance qui entraîne même quelques pathologies nouvelles comme celle de la «vibration fantôme», relevée par des chercheurs de l'université d'Austin, au Texas, c'est-à-dire la sensation, plus ou moins chronique, que notre téléphone vibre pour nous indiquer des messages alors que ce n'est pas le cas.

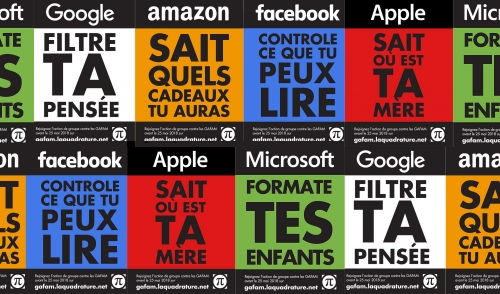

Pensez-vous alors que les grands groupes (GAFA) ont conscience de ce bouleversement qu'induit la nouvelle séparation entre sphère privée et sphère publique liée aux réseaux sociaux et qu'ils s'en servent dans leur intérêt?

Oui! On utilise parfois le qualificatif de «pétrole de la donnée» pour faire référence à la manne financière de plus en plus grande que représente la collecte des informations personnelles. Ce marché est en pleine expansion, sa valeur économique augmente de 15 à 20 pourcents par an (ce marché pèse près de trente milliards de dollars de nos jours et il devrait en représenter près de soixante-dix en 2021 selon une étude récente), donc la vente des données personnelles liées aux partenaires commerciaux des sociétés telles que Google et Facebook augmente sans cesse. Ces données sont également utilisées pour permettre à Facebook et Google d'améliorer leurs algorithmes en affinant leur connaissance des profils d'utilisateurs. Je donnais l'exemple de Qwant, mais si Google reste encore plus performant que Qwant c'est justement parce qu'il utilise la captation des données personnelles pour s'améliorer et améliorer les résultats de recherche proposés. Dans le même temps, les données et métadonnées (temps de connexion, origine, durée de consultation et objet de la recherche...) sont revendues, aussi bien par les GAFA que par les entreprises qui développent des applications pour téléphone mobile par exemple.

C'est un marché énorme, qui place des sociétés comme Google dans une situation de domination économique totale. Phénomène qui n'est absolument pas remis en cause et s'accroît avec le consentement de la population mondiale, car Google est devenu une forme de grand confesseur mondial: tout le monde se confie quotidiennement à lui et lui adresse ses «prières», sous forme de requêtes, ce qui enrichit le marché des informations personnelles. L'emprise de Google sur le quotidien d'une partie de la population mondiale est devenue tellement importante qu'un collectif a créé une très parodique «Église de Google» démontrant en neuf points que nous avons fait de Google une divinité. Notre servitude volontaire provient aussi du fait que nous sommes incapables de comprendre les interfaces que nous utilisons. À ce titre, les fameux «Millennials» ne s'en sortent pas vraiment mieux que leurs aînés. Cette génération n'est pas spécialement mieux lotie que les précédentes. Se servir intuitivement des outils informatiques ne garantit pas que vous les maîtrisiez. Et toutes ces interfaces développées par Apple ou Microsoft sont certes très intuitives, mais aussi extrêmement intrusives. Elles orientent les choix des utilisateurs en fonction des intérêts commerciaux des entreprises qui les ont développées et elles influent même sur leurs opinions et leurs comportements de consommation.

Il s'agit donc d'un marché dont, comme vous le dites en exergue de votre livre, nous sommes les produits («Si Internet est gratuit, c'est que c'est vous le produit.»). N'est-ce pas là la caractéristique principale de la période que nous vivons actuellement?

Nous sommes en effet devenus des produits: l'utilisateur de Google ou Facebook fait figure de «produit test» pour ces sociétés. Les métadonnées fournies vont être revendues à d'autres partenaires commerciaux qui les utiliseront pour produire des publicités ciblées, mais les choses peuvent aller bien plus

loin. Par exemple, le récent scandale de Cambridge Analytica a fait oublier que la firme de Mark Zuckerberg avait déjà fait l'objet d'une réprobation générale quand le journal britannique The Guardian avait révélé en 2014 l'étude comportementale menée par les équipes de Facebook en 2012, visant à étudier la manière dont les modifications apportées au fil d'actualité pouvaient faire changer l'état émotionnel des utilisateurs. En réalité, Facebook a mené régulièrement ce type d'études à différentes échelles et définit des «utilisateurs cibles» utilisés à leur tour pour tester des produits commerciaux ou en faire la promotion auprès de leurs «amis», quand ce ne sont pas des «bots» (des comptes gérés par des «logiciels intelligents») qui le font.

Vous proposez des solutions alternatives pour contrebalancer l'essor des GAFA, leur «prison dorée numérique» et leur «despotisme doux», notamment par une appropriation citoyenne du darknet, puisque vous parlez d'un «darknet pour tous», mais aussi par l'usage de la blockchain et du bitcoin. Pouvez-vous nous en dire plus?

Commençons par distinguer ces différents termes. Les «darknets» sont des réseaux parallèles, ou superposés, au web (à la toile), c'est-à-dire à l'Internet que nous utilisons tous les jours. On peut citer les exemples des réseaux Tor, le plus connu, de Freenet ou d'I2P. Ces «réseaux cachés» garantissent, par le chiffrement (le cryptage) des échanges, l'anonymat des utilisateurs aussi bien que des propriétaires de sites hébergés sur ces réseaux. Cela incite évidemment les activités illégales à se développer sur ces réseaux mais on peut remarquer aussi que nombre d'activités tout à fait légales, et que l'on retrouve sur le web classique, se retrouvent aussi sur les darknets: blogs, sites commerciaux, supports vidéo, audios, forums...Nombre d'utilisateurs de ces services estiment tout simplement que l'anonymat garanti sur ces réseaux leur redonne accès à un internet «non-surveillé», échappant à l'omniprésence de la publicité et plus respectueux de la confidentialité de la navigation. Évidemment, ces réseaux ne sont pas aussi intuitifs que les outils utilisés chaque jour par des milliards d'utilisateurs et leur fréquentation est encore très modeste. Tor, le réseau «darknet» le plus populaire, revendique trois millions d'utilisateurs quotidiens, une goutte d'eau dans l'océan des trois milliards cinq cents millions d'utilisateurs quotidiens d'Internet. Le journaliste anglais Jamie Bartlett, auteur en 2014 de Darknet, inside the digital underworld, estime même que ces «réseaux cachés» ont un véritable avenir commercial, en dehors des activités illégales ou des forums de hackeurs, en raison de l'inquiétude croissante du grand public vis-à-vis de la question de la préservation de l'anonymat.

La «blockchain», quant à elle, est un livre de compte virtuel qui enregistre les différentes transactions réalisées avec des cryptomonnaies telles que le bitcoin. Ce livre de compte fonctionne grâce à un réseau d'utilisateurs qui alloue une partie de la capacité de calcul de leur machine pour permettre à l'ensemble du système de fonctionner. Pour expliquer les choses simplement, il s'agit d'un système de calcul distribué qui permet, dans le cas des cryptomonnaies comme le Bitcoin, de réaliser des transactions sans l'intervention d'une tierce-institution, c'est-à-dire sans banque. Mais le système de la blockchain est applicable à un grand nombre d'autres domaines, allant de l'édition à la gestion des données personnelles. C‘est un réseau numérique pensé par et pour les utilisateurs, qui permet d'envisager de développer des applications offrant aux utilisateurs la capacité d'enregistrer et de relayer eux-mêmes les données qu'ils produisent. Le principe de la blockchain a été développé par Satoshi Nakamoto (l'inventeur du bitcoin) et il est au cœur du système du bitcoin. Il est très difficile, en revanche, de savoir quand les différentes applications de la chaîne de blocs pourront vraiment se démocratiser. Il faudra peut-être attendre encore 5 ou 10 ans pour voir paraître les premières applications liées à cet outil pouvant être abordables pour contrebalancer le système des GAFA (je renvoie d'ailleurs aussi à l'ouvrage d'Adli Takkal Bataille, Bitcoin, la monnaie acéphale, sur ce sujet). Le bitcoin est l'exemple le plus célèbre de monnaie sans État qui permette l'utilisation d'un système de transaction de pair à pair. Il y a, par ailleurs, des milliers de cryptomonnaies et un roulement continu de nouvelles cryptomonnaies qui apparaissent et disparaissent. Certaines sont complètement anonymes, comme Monero, ce n'est pas le cas du bitcoin qui ne garantit pas l'anonymat. Il propose plutôt une forme d'alternative aux transactions financières classiques. Certaines bourses ont déjà fait savoir qu'elles acceptaient les contrats en Bitcoin, notamment celle de Chicago.

Internet renvoyait une certaine image de liberté et d'insouciance à ses débuts, notamment dans les années 2000, tandis qu'aujourd'hui cet esprit semble dépassé. Allons-nous vers un usage d'Internet de plus en plus contrôlé et néfaste?

Il y a une nette différence entre l'Internet encore un peu utopique des débuts et celui qui est utilisé aujourd'hui par les deux tiers de la planète. On ne peut nier les situations de monopoles et de concentration capitalistiques qui affectent aujourd'hui l'économie numérique mais au-delà de cela c'est notre rapport à l'outil numérique qui est en question. Dans les années 90 et jusqu'au début des années 2000, la «fièvre Internet» montante pouvait se comparer à la fièvre du bitcoin qui a marqué l'année 2017 et avait donné lieu à l'éclatement de la bulle Internet au début du XXIe siècle.

Mais l'utilisation des différents services offerts par le réseau à cette époque donnait encore une impression de chasse au trésor et nécessitait de comprendre les outils que l'on utilisait pour en tirer le meilleur parti. L'essor du téléchargement a forcé l'industrie culturelle à revoir son modèle économique en même temps qu'elle a amené de nombreux utilisateurs d'Internet à mieux connaître et appréhender les technologies qu'ils utilisaient. Cette période a aussi été marquée par l'essor des communautés groupées autour des logiciels libres, défendant une conception ouverte de l'usage et de la consommation des outils informatiques. L'environnement numérique d'aujourd'hui donne l'impression d'un verrouillage et d'un contrôle plus strict, par les autorités gouvernementales, mais surtout par des entreprises que l'on ne présente plus, notamment les fameux GAFAM (Google, Apple, Facebook, Amazon, Microsoft). Dans le même temps, une partie des utilisateurs semblent s'en remettre à une utilisation plus confortable, mais aussi plus subtilement encadrée d'Internet. Le prix à payer est la captation et le commerce de leurs données personnelles. La question que l'on peut se poser aujourd'hui consiste à savoir si l'inquiétude plus grande de l'opinion vis-à-vis de la question de la confidentialité et le développement parallèle d'outils d'anonymisation partiels ou très complets (comme le système d'exploitation TAILS), ou encore l'essor des cryptomonnaies ou du principe de la blockchain, peut amener à repenser le modèle de l'économie numérique, comme le téléchargement y avait poussé dans les années 2000. C'est encore un peu tôt pour le dire, bien sûr.

Laurent Gayard, propos recueillis par Etienne Campion (Figaro Vox, 9 juillet 2018)